OpenPGPとAES暗号を使用する

USBドライバに格納されているメディアファイルには、OpenPGPGとAES暗号チェーンのミックスが適用されます。

| ● | AESレイヤーにより、メディアファイルの暗号化および解読が可能になります。AESキーは、毎起動時に生成されるパスフレーズから作られます。 |

| ● | OpenPGPレイヤーにより、AESキーの暗号化および解読が可能になります。OpenPGP暗号標準は、プライベートキーとパブリックキーのペアが基本になります。2つのマッチするプライベートキーとパブリックキーがそれぞれのアクションを元に戻します。 |

Coaxlinkで使用されているOpenPGP+AES暗号では、以下のように保護メカニズムが機能します。

| 1. | Coaxlinkが起動するたび、新規のAESキー(パスフレーズ)が作成され変動メモリ内に保管されます。 |

| 2. | Coaxlinkデバイスの非変動メモリ上にOpenPGPパブリックキーをアップロードします。 |

| 3. | Coaxlinkがメディアファイルを録画し、USBデバイスに格納する際にはAES暗号で保護されます。 |

| 4. | インストールされているOpenPGPパブリックキーで暗号化された現在のAESパスフレーズはUSBドライブの別フォルダにコピーされます。 |

| 5. | ユーザーがUSBドライブを使用した場合、受信したOpenPGPプライベートキーを使用してファイルを開封します。適切なAESキーが自動的にメディアファイルの解読に使用されます。 |

このセクションで参照されているソフトウェアプログラムはCoaxlinkの操作方法を説明することを目的として使用されています。

これらのプログラムの購入を進めるわけではありません。IETF RFC4880に準拠した他のプログラムでも同様のタスクを実行することができます。

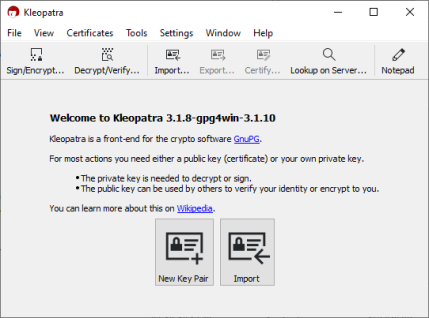

| 6. | Gpg4Winをダウンロードしてインストールします。 |

| 7. | 新規キーペアボタンをクリックし、キーペア作成ウィザードを開始します。 |

| 8. | 新規キーの所有者を特定する名前とEメールアドレスを入力します。 |

| 9. | 詳細設定をクリックし、以下の設定を編集します(必要な場合)。 |

| □ | 有効期間フィールド内の認証の有効性 |

| □ | キーマテリアル内の暗号化アルゴリズム |

私たちはデフォルト設定でキーペアの生成を試しました(RSA 2048ビット)。

| 10. | 要求された場合、キーの作成にはパスフレーズを2回入力する必要があります。 |

パスフレーズは、ディスク上のプライベートキーを保護するためにローカルコンピュータ上でのみ使用されます。

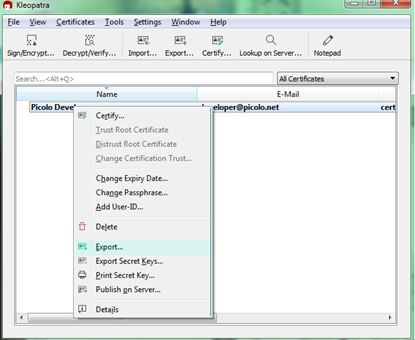

| 11. | キーペアが作成されたら、キー上で右クリックをしてコンテキストメニューでエクスポートを選択します。 |

ソフトウェアはパブリックキーを有する新規ファイルを作成します。

Coaxlinkサーバーは、キー所有者を特定する際にEメールアドレスを使用することを好みます。

関連付けられたEメールアドレスを使用しない場合、16進数の署名を介してのみキーを特定することができます。

| 12. | gpg(GnuPG)パッケージがシステムに搭載されていることを確認します。 |

| 13. | 既にキーペアを持っている場合は、コマンドgpg --list-keysを使用してそれを配置します。 |

$ gpg --list-keys -------------------------------- pub 2048R/F2061AC8 2019-01-19 ^^^^^^^^---------------------------------------- 必要なキーID.uid Picolo Developer <developer@picolo.net> sub 2048R/62E3DF34 2019-01-19 <<-------------------------- 必ず「サブ」ラインを作成することpub 2048R/C7A7F8E4 2018-12-30 uid アーキテクト用OpenPGP署名 (2018年12月30日作成) <architect@matrix.com>

| 14. | まだキーペアを持っていない場合は、コマンドgpg --gen-keyを使用して作成します。 |

| 15. | キーペアの作成には名前とEメールアドレスの入力が必要です。 |

私たちは「RSA & RSA」キーと2048ビットキーでキーペアの生成をテストしました。

要求された場合、パスフレーズを入力します。このパスフレーズは、ディスク上のプライベートキーを保護するためにローカルコンピュータ上でのみ使用されます。

| 16. | gpgは、--list-keys outputのそれと同一のpub/uid/subテキストブロックを生成します。 |

| 17. | gpg -a --export THE_KEY_ID > FILENAME.ascを使用して必要なキーを隔離します。 |

例えば、この例ではgpg -a --export F2061AC8 > PicoloDev.ascを使用します。

Coaxlinkサーバーは、キー所有者を特定する際にEメールアドレスを使用することを好みます。

関連付けられたEメールアドレスを使用しない場合、16進数の署名を介してのみキーを特定することができます。

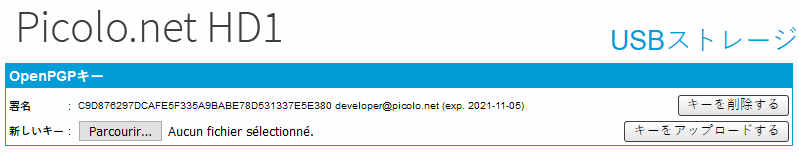

| 18. | Coaxlink上でストレージページを開きます。 |

| 19. | ブラウズ...ボタンをクリックし、エクスポートされた.asc(または.pgp/.gpg)ファイルを選択します。 |

| 20. | アップロードキーボタンをクリックし、Coaxlinkの永続的な設定にキーを追加します。 |

| 21. | Coaxlinkストレージページにリストされている16進数のストリングがキーのフィンガープリントと一致することを確認します。 |

Kleopatraでフィンガープリントを見つける場合は、メインウインドウで右クリックをし、コンテキストメニューから詳細を選択します。

| 22. | Coaxlinkを再起動し、そのキーを使用してパスフレーズを生成および暗号化します。 |

これでCoaxlinkは暗号化されたレコーディングを生成します。

| □ | ファイル名のsecure-<run-identifier>-プレフィックスとストレージWebページのメディアコントロールパネル内のready-GPG-AES-128ステータスが暗号を確認します。 |

| □ | デバイスにアップロードされたすべてのOpenPGPキーを削除するまですべての録画ファイルは暗号化されます。 |

| □ | キーは期限が切れるまで有効です。OpenPGP+AESモードのCoaxlinkが期限切れのキーしか見つけられない場合、新規録画は開始されません。 |